Les experts sécurité sont rares et débordés. Les développeurs, eux, veulent bien faire (ils ne sont pas contre), mais ils n’ont ni le temps, ni les outils, ni la visibilité sur ce qu’on attend d’eux. Résultat : la sécurité reste souvent “un sujet best effort”, jusqu’à ce qu’une faille (ou un audit) vienne rappeler son importance.

Alors comment on fait pour passer d’un vœu pieux à une vraie dynamique d’équipe ? Spoiler : on évite les grandes envolées et on s’appuie sur deux leviers concrets. Un cadre (OWASP SAMM) et des relais (les Security Champions).

Mettre de l’ordre sans brider les équipes : comment OWASP SAMM vous aide à avancer au bon rythme

La tentation est forte de vouloir “faire de la sécurité” en empilant des actions au fil de l’eau : un scan SAST ici, un atelier threat modeling là, un audit ponctuel pour rassurer. Mais sans vraie coordination, ça fatigue tout le monde et ça disperse les efforts.

OWASP SAMM (Software Assurance Maturity Model) n’est pas une recette miracle. C’est une boussole. Elle vous permet de savoir où vous êtes (sans vous mentir), de définir où vous voulez aller, et surtout de tracer un chemin progressif et réaliste.

L’avantage ? SAMM se base sur vos flux de valeur. Ce sont vos produits, vos projets, vos équipes qui dictent les priorités. Pas une checklist hors-sol. Vous structurez vos pratiques de manière adaptée, avec une vision claire des bénéfices. Mais pour que cette démarche ne reste pas théorique, il faut des relais sur le terrain. Des gens qui savent comment ça se passe dans le feu de l’action. Bref : des artisans.

Les Security Champions, artisans de la sécurité au quotidien

Un Security Champion, ce n’est pas un super-héros, ni un gourou de la sécurité. C’est un membre de l’équipe (souvent développeur ou tech lead) qui accepte de porter la casquette “sécurité” au quotidien, sans perdre de vue les enjeux de delivery.

Son rôle ? Traduire les exigences sécurité dans le langage de l’équipe. Proposer des pratiques adaptées. Accompagner ses collègues sans les freiner.

(Il n’est pas là pour faire la police, mais pour faciliter. Nuance essentielle.)

Par exemple, il peut organiser une revue de code orientée sécurité sur un sujet sensible, initier un atelier de threat modeling simple et rapide, ou encore aider à intégrer un outil de linting sécurité dans les pipelines existants (sans transformer ça en projet d’un an).

Ce sont ces petites touches, ajoutées avec finesse, qui font évoluer les pratiques durablement. Et pour que ça fonctionne, encore faut-il qu’il ait un cadre sur lequel s’appuyer. C’est là que SAMM devient son meilleur allié.

Accompagner le duo SAMM & Champions : retour d’expérience d’un terrain pas toujours simple

Dans une organisation que j’ai accompagnée récemment, le constat était clair : plusieurs squads autonomes, des pratiques sécurité hétérogènes, et une équipe sécurité centrale incapable d’absorber toutes les sollicitations. Rien de neuf, mais toujours bloquant.

La première étape a été de simplifier l’approche SAMM. Pas d’audit lourd, mais une cartographie rapide des pratiques existantes. L’objectif : identifier les flux de valeur critiques et se concentrer sur eux.

Ensuite, on a identifié des Security Champions dans chaque équipe concernée. Pas forcément les plus experts en sécurité, mais des personnes motivées, respectées par leurs pairs, et prêtes à jouer ce rôle d’artisan.

Le travail avec eux s’est fait en co-construction. Ensemble, on a défini des gestes simples à intégrer dans le quotidien : ajouter une vérification dans les PR sensibles, outiller certains contrôles répétitifs, animer des ateliers pratiques.

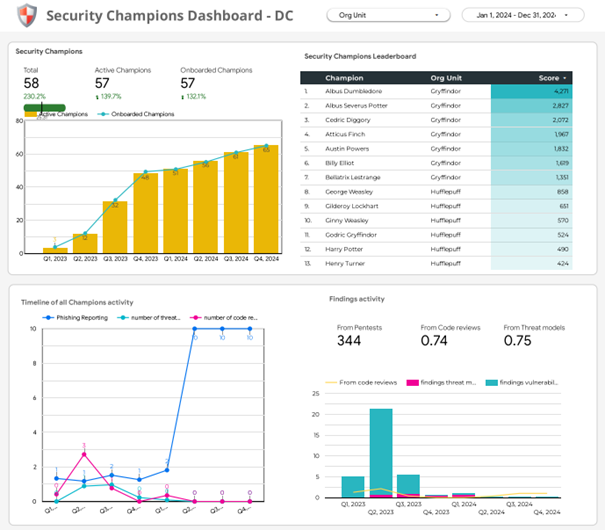

Chaque avancée était visible : les Champions alimentaient un tableau de bord qui reprenait les axes de progression SAMM, mais avec des indicateurs parlants pour les équipes. Pas de vanity metrics, mais du concret : ce qu’on a amélioré, ce qu’on a stabilisé, ce qu’on prévoit.

L’OWASP fait un très bon travail sur les Security champion à travers un projet dédié que je vous invite fortement à étudier. Voici des exemples de dashboard à mettre en place.

Ce qui a vraiment fait la différence ? Un sponsoring actif (côté tech et produit), une animation régulière de la communauté des Champions (échanges, partages de pratiques, montée en compétence), et surtout une synchronisation permanente avec la roadmap SAMM (pas de déconnexion entre la vision globale et la réalité terrain).

Les erreurs classiques (et comment les éviter pour que ça prenne vraiment)

Forcément, sur ce genre de démarche, il y a des pièges. Le plus classique : nommer des Champions “par principe” sans leur donner les moyens d’agir. C’est la meilleure recette pour les griller en trois mois.

Autre erreur fréquente : définir des KPIs SAMM qui ne résonnent pas avec le quotidien des équipes. Si vos indicateurs ne leur parlent pas, l’adhésion sera proche de zéro (et ce sera votre faute, pas la leur).5620

Et puis, il y a le piège de l’isolement. Un Champion seul dans son coin, sans reconnaissance ni échanges, finit par se désengager. D’où l’importance d’animer une vraie dynamique collective, de valoriser leurs actions, et de les intégrer dans les arbitrages produits.

Enfin, vouloir plaquer des exigences SAMM sans tenir compte des réalités locales est un bon moyen de se heurter à un mur. L’alignement entre la roadmap SAMM et les priorités de chaque squad est non négociable (sinon, ça reste un projet sécurité parmi tant d’autres).

La sécurité, c’est surtout une affaire d’équipes outillées, pas d’experts isolés

On parle beaucoup de sécurité “by design”. Mais ça ne se décrète pas. Ça se construit, pas à pas, en s’appuyant sur les équipes elles-mêmes.

Avec SAMM pour donner le cap et les Security Champions pour faire vivre les bonnes pratiques au quotidien, vous avez une combinaison gagnante. Pas une solution magique, mais une méthode qui fonctionne, car elle respecte la réalité du terrain.

C’est ça, la vraie industrialisation de la sécurité applicative : une progression continue, incarnée par les équipes, structurée mais flexible.

Alors, la question est simple : vos Security Champions ont-ils la place d’agir ? Ou bien espérez-vous toujours qu’une équipe centrale suffira à tout régler ?

(Si vous êtes dans le deuxième cas, il est peut-être temps de revoir votre stratégie.)